Waar is de hack begonnen?

Wij krijgen tegelmatig de vraag. Waar is de hack nu begonnen?

Het liefst ziet iemand dan een screenshot met een van de eerste bestanden, stukken code, en dan nog waar die vandaan kwam.

En hoeveel ervaring wij ook hebben, ook al weten we meestal precies waar het begonnen is. We kunnen dat niet tonen.

Hoe komt dat? Dat komt omdat de hacker zijn script zo programmeert dat het zichzelf opruimt.

Dus, in volgorde uitgelegd vanaf het echte begin:

- De hacker schrijft een script.

Dat script draait vanaf een computer, of server. - Het script controleert websites die het op Google vindt op lekken.

(in bekende en verouderde plugins, thema’s en WordPress installaties) - Als het script een bepaald lek vindt, injecteert die zijn payload zoals ze dat noemen.

Een reeks aan code en server aanvragen richting de website/server. - Eenmaal succesvol uitgevoerd installeert het script een nieuw script, malware op de server.

- Die malware heeft de taak om zich te verspreiden, en daarna zijn eigen script te verwijderen.

Kortom, wat valt er aan te wijzen?

NIETS!

Ja, maar de serverlogs dan?

Als je weet waar je naar moet zoeken kun je soms nog sporen vinden, dan zie je bijvoorbeeld de aanvragen om het eerste script te activeren.

Maar, tegen de tijd dat jij erachter bent dat je website gehack is.. zijn die logs al lang verlopen, overschreven met nieuwe logregels.

En hackers weten ook dat ze aanvragen doen (POST / GET requests) die de eerste 24 tot 48 uur te zien zijn. Dus noemen ze die scripts en functies hetzelfde als reguliere WordPress functies.

Zie dan maar eens te ontdekken wat er gebeurd is!

Wat je kunt doen

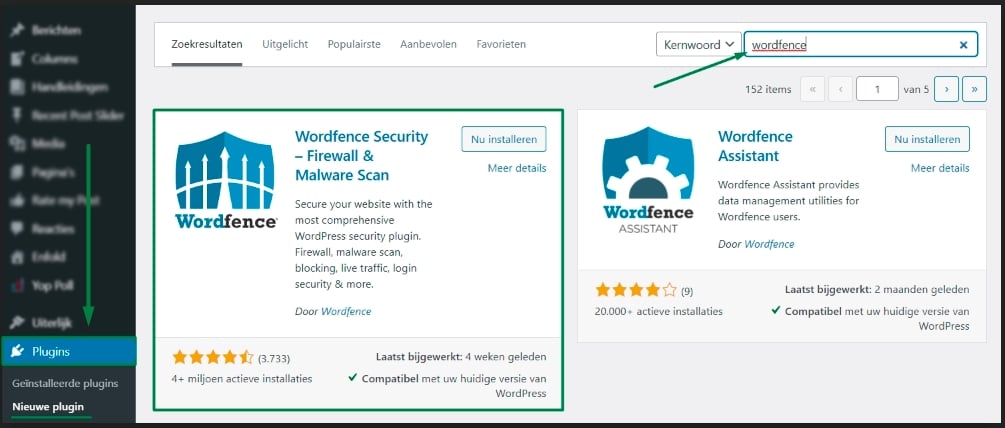

Je website goed laten beveiligen.

Extra logging en vooral scriptpreventie aanbrengen in je website.

Dat is natuurlijk een vak apart, je kunt dit het beste aan ons overlaten. Wij doen dit al jaren en weten hoe we je website goed moeten beveiligen tegen hackers en hacks, scripts en hoe we payloads kunnen voorkomen.

Vraag nu nog beveiliging aan voor je website!

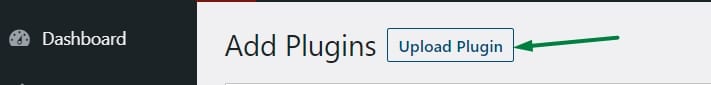

Ga in je admin naar “plugins > nieuwe plugin” en klik daar op “Uploaden” waarbij je het gedownloade zip bestand van de computer/mac aanwijst.

Ga in je admin naar “plugins > nieuwe plugin” en klik daar op “Uploaden” waarbij je het gedownloade zip bestand van de computer/mac aanwijst.