Een WordPress website beveiligen is alleen mogelijk als je ook weet waartegen je de website moet beschermen. Wat gebeurt er achter de schermen van een WordPress website? Welke hacks zijn er? Hoe werken die hacks? We zullen nu een hele bijzondere hack bespreken, een hack die je zonder kennis nooit zult vinden.

We evalueren hier de “ICO WordPress hack”

[notif-alert]Disclaimer: Dit artikel is bedoeld om van te leren, om WOrdPress eigenaren en webdesigners op de hoogte te brengen van de risico’s. Het is strafbaar om websites van anderen te hacken. Wij ontmoedigen dit strafbare gedrag, en delen daarom ook niet de volledige codes. Je zult geregeld geblurde stukken code zien, en bepaalde informatie zullen wij om veiligheidsredenen weglaten.[sluit-notif]

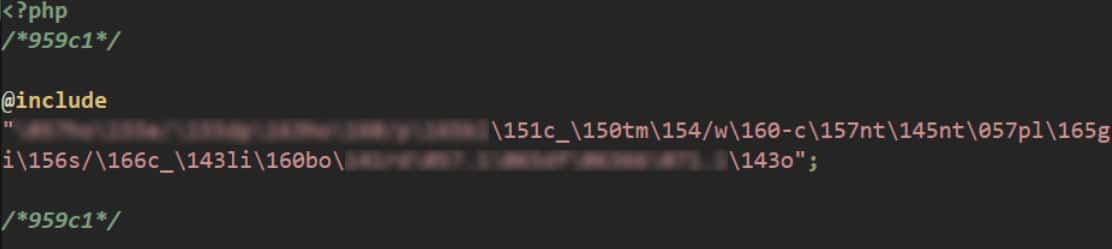

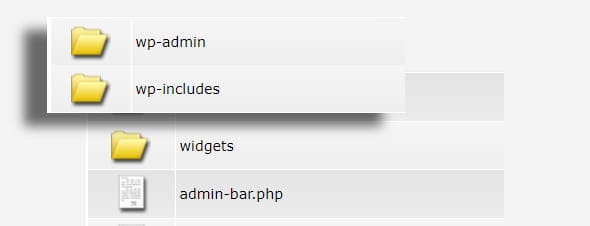

Deze WordPress hack begint in de index.php

In de index.php’s hoort alleen [code]<?php // Silence is golden[sluit-code] te staan. Dit bestand met alleen een comment vangt bots op die de map probeert te benaderen zonder een specifiek doel. En met de comment “// Silence is golden” gebeurt er in dat bestand dus gewoon helemaal niets.

In deze gehackte website staat iets heel anders dan Silence is golden.

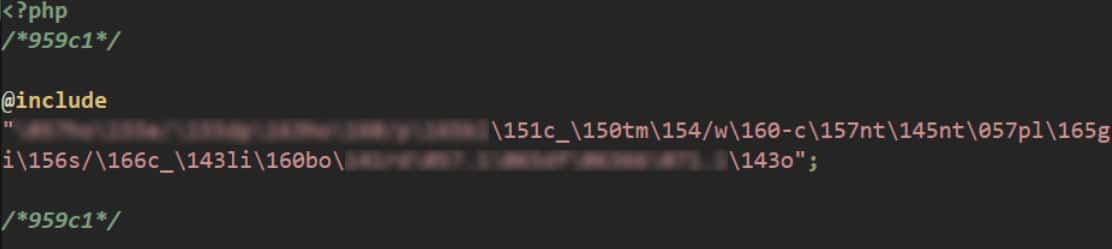

Op het oog lijkt dit een onschuldig lijntje onbruikbare code:

Maar, wat staat daar nu eigenlijk?!

Dit: wp-content/plugins/vc_cliboard/.15df3669.ico

Een pad naar een ico bestand? Een .ico is normaal gesproken een icoontje. Nou, dat zal dan geen probleem zijn toch? Maar waarom is het dan met onleesbare code geschreven?

Een .ico bestand is vrij onschuldig. Normaal gesproken 😉

Denk bijvoorbeeld aan de favicon.ico

Niets mis mee!

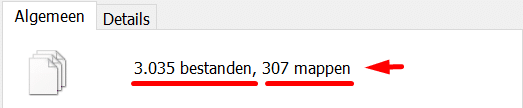

Een ico valt ook totaal niet op wanneer je op de server naar een hack zou zoeken. Je zou erover heen kijken op de server. Zeker als je bedenkt dat sommige plugins of mappen gerust 20 iconen kunnen bevatten..

Uit ervaring weet ik natuurlijk dat .ICO bestanden vaker gebruikt worden door hackers in virussen/hacks.

Als een beetje pech hebt heeft een virus of hack deico’s in elke map van de server-site gezet.. Die hebben we in het verleden vaak uit iedere map mogen verwijderen.

We gaan dus even op bezoek bij dit ICO bestand

Aangezien we deze map in een rar/zip hebben staan pak ik de ico er even bij.

Mijn Norton antivirus denkt er anders over, en gooit hem weg..

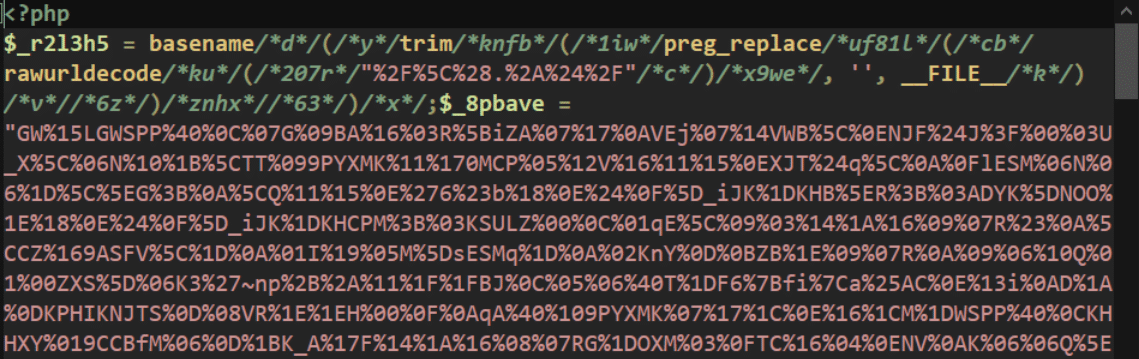

De ICO openen vanuit winrar met Notepad++, succesvol!

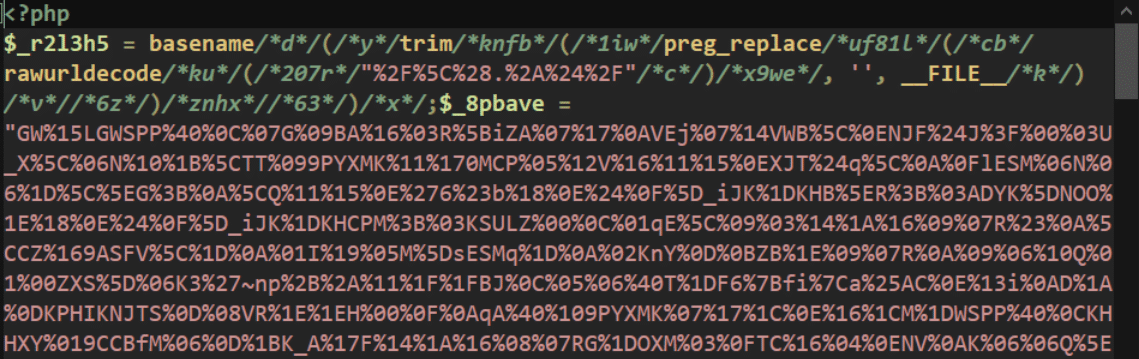

2 meter PHP gebrabbel! (alleen een klein stukje wordt hier getoond)

Je zou denken dat dit onmogelijk te decoderen is! 2 meter code!

Gelukkig kun je de groene letters al weghalen die je in de screenshot hierboven ziet, dat is commentaar.

Kortom: die groene tekst wordt niet uitgevoerd, maar overgeslagen wanneer het bestand uitgevoerd wordt.

Als de groene code overgeslagen wordt en de andere code gedecodeerd hou je de volgende code over:

[code]$_r2l3h5 = basename(trim(preg_replace(rawurldecode(“%2F%5C%28.%2A%24%2F”), ”, __FILE__)));[sluit-code]

Dit is een variabele die naar een bepaald bestand/adres wijst.

Later in het script zal deze opgeroepen worden en gebruikt worden bij een ander stuk code.

Wat een omslachtige hack met al die omwegen?!

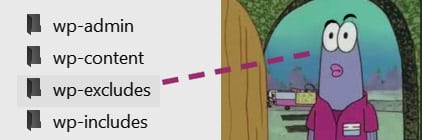

Deze hack bestaat uit meerdere omwegen en losse bestanden die op zichzelf nutteloos en onschuldig lijken, dit is gedaan om de serverbeveiliging te misleiden.

De server ziet nu losse bestanden, losse regeltjes code en weet niet hoe die uitgevoerd moeten worden. De server kent de volgorde niet, de relatie tussen de bestanden of slaat het uitvoeren van het bestand tijdens de scan volledig over omdat het een ico is.

Het uiteindelijke doel van de hack:

Als de beveiliging van de server niet weet wat het is, is de kans groter dat het op de server zal blijven staan. De hackers willen de code zo lang mogelijk kunnen gebruiken. Vaak nog lang nadat het zijn doel al heeft gediend.

Meerdere methodes om malware te verbergen

Er worden meestal meerdere methodes gebruikt, je ziet hier diverse technieken in 1 lijn code.

+ Het plaatsen van de code in een variable

$var = “stuk script”;

+ Het gebruik van tekens in plaats van de gebruikelijke taal-letters

W@t1sD!t

+ Het weghalen van spatie’s en/of andere code-tekens

gewoonlekkerallesacherelkaar;<?zonderopmaak

+ Code achterstevoren schrijven

<? “nerovetsrethca” ohce php?>

Het is vrij normaal voor hackers om scripts te schrijven die als het ware 3 tot 7x omgedraaid zijn. Binnestebuiten, ondersteboven, in delen.. het maakt de hacker niet uit. Als de server en eventuele beveiligers er maar niets van kunnen maken en het bij zoekopdrachten niet te zien krijgen.

Zie het als een brief, waarvan je niet direct wilt dat iemand die leest. Die vertaal je eerst naar bijvoorbeeld het Italiaans, je schrijft de brief gespiegeld over, je scheurt de brief in 5 delen en plakt deel 1,2,3 tussen 5 en 4.. en ga zo maar door. Voor een willekeurige ontvanger is die brief redelijk onleesbaar geworden, tenzij hij de instructies krijgt hoe die gelezen moet worden.

Instructies hoe een bestand uitgevoerd moet worden

De instructies – hoe het bestand te lezen is – of zelfs de daadwerkelijke activatie van een hackbestand komen vaak van buitenaf. Dan pakt het bestand op jouw server commando’s aan van een externe server.

Die instructies heeft jouw eigen server en de serverbeveiliging niet in handen, en kon het bestand daardoor nog niet decoderen.

Oké en nu betreffende deze ICO, wat gebeurt er?

Nou, je voelt hem al aankomen. De 2 meter aan codering is vanaf deze kant NIET uit te voeren ten einde die te begrijpen.

Maar, aangezien het om een hack gaat die uitgevoerd was waarna de klant pas bij ons aanklopte..

Kunnen we je wel vertellen wat het script ongeveer deed:

- Aanmaken nieuw account met beheerdersrechten

Tja, het is vrij simpel om vanaf de server commando’s te geven aan de database of WordPress om een gebruiker aan te maken met beheerdersrechten. Van daaruit is alles mogelijk, dat hoef ik je niet uit te leggen.

- Aanmaken van backdoors

Er zijn verschillende bestanden op de server aangemaakt, die verzekerde dat er iedere keer een nieuwe beheerder aangemaakt werd. Ook nadat die verwijderd was uit het admin.

- Injecteren van links

Ook wel black-hat seo genoemd. Er worden bepaalde woorden en links in de bestaande pagina en blogberichten gezet die verwijzen naar de website van een betalende klant, of naar de webshop van een onguur product.

Meestal worden er een reeks van acties uitgevoerd, de één opvallender dan de andere.

Oké wat leren we hiervan?

Als je een WordPress website hack-vrij wilt maken moet je letten op het volgende:

- Verwijder ook onschuldig ogende ICO bestanden!

En ja, deze truc doen ze ook met jpeg’s en png’s

- Let op welke accounts in je admin te vinden zijn

Dit kunnen nieuwe accounts zijn met beheerdersrechten, die je moet verwijderen, en in enkele gevallen worden bestaande accounts met beheerdersrechten gekaapt en voorzien van een nieuw wachtwoord. Verander of reset die accounts dus voor andere beheerders zodat je zeker weet dat het wachtwoord niet aangemaakt is door een hackbot of hacker

- Controleer je website geregeld op de content en links

Dit doe je met de Sucuri Malware Scanner, en door je website te bekijken in Google met site:jewebsite.extensie (Uiteraard jouw website-adres in de plaats voor jewebsite.extensie)

Loop even door alle Google resultaten heen, zie je vreemde teksten? Woorden en termen die je zelf niet gebruikt? Klik dan op de link en controleer je artikel.

Je website beveiligen, controleren en hack-vrij houden

Je begrijpt dat het beveiligen van je WordPress website tegen dit soort trucs next-level werk is.

Dit doe je niet even als website-eigenaar en zelfs niet als ervaren websitebouwer..

De simpele controles kun je wel doen, en je kunt een webhoster kiezen die de serverbestanden scant met een antivirus programma, maar zelfs dan is het niet gegarandeerd dat je de hack opmerkt of dat de webhoster de hacks opmerkt met het antivirus programma.

Laat het beveiligen en onderhouden daarom aan ons over.

Wat wij doen om hacks en malware tegen te houden:

- Periodieke scans, op inhoud, hackerscode, Google resultaten, bekende hacks

- Het updaten van de website & het verwijderen van lekke plugins

- We maken backups om bestanden te vergelijken

- We gebruiken premium diensten en firewalls

- Het beveiligen tegen meer dan 80 zwakke punten

- Het hanteren van veilige werkwijzes

- Het adviseren betreffende plugins en gewoontes

- En veel meer!

Als er dan nog een hack doorheen komt, herstellen we die snel en kosteloos voor je.

Kortom, de grootste garantie dat je een veilige website hebt, en houdt.

Laat je website beveiligen tegen WordPress hacks!

Meld je website nu snel aan