Malware van de server verwijderen – dit is waar je moet kijken!

Hackers – eigenlijk geautomatiseerde hackbots/scripts, doen er alles aan om hun malware goed te verstoppen in de server tussen je WordPress core bestanden, de uploads mappen, of tussen de plugins. Er zit een bepaalde strategie achter het plaatsen van malware en zijn er specifieke mappen waar hackers hun malware meestal verstoppen.

In welke mappen kun je vaak Malware vinden bij een hack?

- Kijk in de map boven de public_html

De map waar je website staat heet meestal public_html, www, of httpdocs.

Boven (of voor) die mappen heb je nog meer servermappen staan, en met een beetje pech heeft een hacker of script toegang tot die mappen boven gekregen en daar de malware verstopt…

Ps: Hou er rekening mee dat je soms niet eens toegang tot die hoger gelegen mappen hebt met een standaard ftp programma en een standaard ftp account.

- Kijk in de uploads mappen

Veel plugins hebben schrijfrechten en toegang tot de uploads mappen die vrij beschrijfbaar zijn.

Er hoeft daarom alleen maar een kleine aanpassing in een lekke plugin gedaan te worden om ongewenste bestanden op te slaan.

Met een uitgebreide mappenstructuur van jaren en maanden zijn er genoeg plekken om malware te verstoppen!

- Kijk in de WordPress basismappen

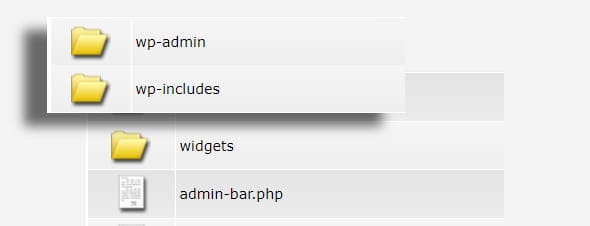

In WordPress zelf worden ook vaak hackers bestanden gezet, denk aan de wp-includes en de wp-admin map.

- Kijk in plugins & thema mappen

Veel websites hebben tussen de 7 en 30+ plugins, voldoende ruimte om een paar ongure bestanden te plaatsen!

Waarom de mappen boven de public_html & de uploads mappen de grootste voorkeur genieten bij hackers en hackbots? Dat is omdat de map boven de public_html + de uploads mappen niet ge-update worden waardoor de malware er langer kan blijven staan.

Sluw hè?

Naast de beste verstopplekken om malware neer te zetten worden er ook diverse verstop-strategieën gebruikt. Hackers en bots hebben strategieën om de malware zo lang mogelijk in je website te houden.

De strategie bij het plaatsen van malware plaatsen

Strategie 1: het script zet de malware in elke map!

Als een hack eenmaal in je server is binnengedrongen gaat zo’n hack in 20% van de gevallen over tot het verstoppen van malware in ELKE MAP. In de hoop dat je er 1 vergeet wanneer je de hack probeert te verwijderen. De kans dát je de malware vind, of dat de malware door de server ontdekt wordt is groter, maar ja.. zie maar eens GEEN enkele map over het hoofd te zien bij het verwijderen!

Strategie 2: het script zet de malware alleen 3 mappen diep

Voor een script is het gemakkelijk om alleen malware te plaatsen in mappen met 3 lagen bovenliggende mappen. De malware wordt op deze manier zo ver mogelijk UIT HET ZICHT geplaatst.

Strategie 3: het script zet de malware IN een bestaand bestand

Dit zijn de ergste! Dan is de malware IN een bestaand bestand geplaatst. Je zult dan heel specifiek naar een lijn code op zoek moeten.. een speld in een hooiberg als je niet weet hoe je moet zoeken!

Oké, je hebt nu een idee WAAR je malware kunt gaan zoeken. Nu vraag je jezelf natuurlijk af: hoe herken ik een virusbestand, malware bestand of hack tussen tientallen legitieme noodzakelijke bestanden?

Dat kun je in het volgende artikel lezen: ,,Zo herken je een virus bestand“.