Als je nog niet bekend bent met Nulled plugins: het zijn “gratis” premium plugins die malware bevatten.

Nulled plugins worden door criminelen gekocht, voorzien van malware en dan gratis aangeboden.

De paradox

Een antivirus plugin die hacks en hackers buiten moet houden, die gehackt is?!

Dat is hetzelfde als een beveiliger in je winkel zetten van Dief & Co

Een beveiliger die iedere ochtend netjes op tijd komt met een lege rugtas, graag overwerkt en met een volle rugtas weer naar huis gaat.

Schijnveiligheid!

Het bijzondere is nog dat er genoeg mensen zijn die illegaal premium plugins downloaden zonder daar netjes voor te betalen en dus in de val van de hackers trappen.

Velen hebben niet door dat de website vanaf het moment dat de plugin actief wordt, spam verstuurt of bezoekers de eerste sessie doorsturen naar een website waar je kunt gokken of andere vreemde items kunt kopen.

Dat is nadelig voor je positie in Google en voor je omzet aangezien je bezoekers jouw website zo niet te zien krijgen.

Het experiment

Wij krijgen geregeld te maken met WordPress sites die gehackt zijn doordat de programmeur de plugins niet netjes gekocht heeft maar gewoon illegaal gedownload heeft.

Het leek ons interessant om eens te kijken wat we binnenhalen als we een Nulled plugin voor de beveiliging van WordPress downloaden.

Ervaring

We hebben veel te maken met gehackte websites en weten exact wat we doen. We raden het NIET aan om illegale of Nulled plugins of andere software te downloaden.

Maatregelen

Uiteraard hebben wij geen zin in virussen en we willen natuurlijk geen problemen met de server.

Om die reden downloaden we de Nulled plugin op een virtuele computer en zetten we de plugin op een afgesloten server.

Het vinden van een Nulled plugin

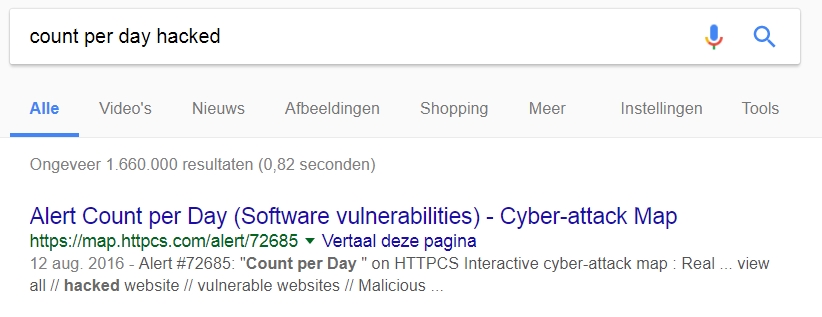

Er is niets makkelijker dan googlen en een Nulled plugin downloaden. Je kunt het zo gek niet bedenken of ze bieden het aan. De nieuwste releases en de duurste plugins.

Maar.. laat je niet in de maling nemen, hoe betrouwbaar en professioneel de website er ook uit ziet: de plugins bevatten hacks!

Het is de eerste download al raak!

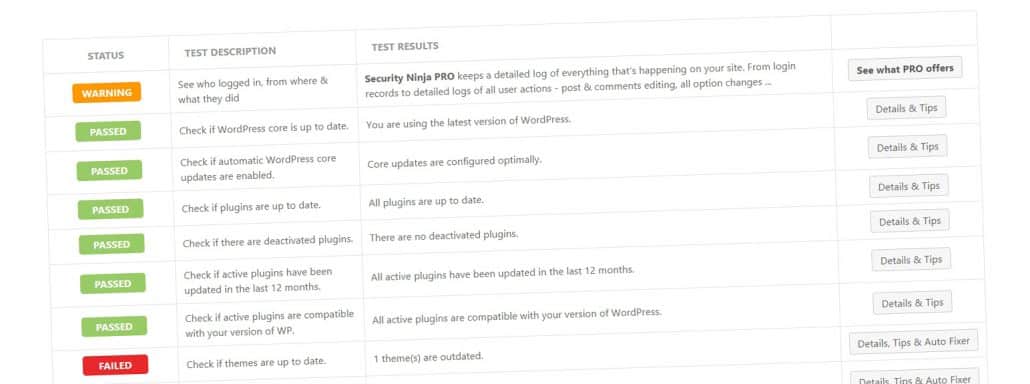

De eerste Nulled plugin scan ik met VirusTotal. Het is direct raak.

Wat je op de onderstaande screenshot ziet zijn de meest rotte hacks: trojans & backdoors.

Trojans werken stiekem op de achtergrond van je website zonder dat je het doorhebt.

De naam is afgeleid van het paard van Troje. (Wie dat verhaal niet kent, lees het verhaal hier)

Trojans, backdoors, malware..

Als je de plugin activeert, zet je de toegang naar je server & WordPress volledig open. De hackers of een geautomatiseerd script zullen een seintje krijgen welke website nu weer gehackt (beschikbaar) is.

Ze kunnen werkelijk alles doen wat ze willen:

- Betaalgegevens aanpassen in WooCommerce naar hun eigen illegale bankrekening

- Gebruikersnamen en wachtwoorden opslaan en doorsturen

- Reclame tonen

- Teksten aanpassen

- Bezoekers doorsturen

- En nog veel meer..

Maar er is toch serverbeveiliging?

Je zou zeggen dat de beveiliging van de server, van de webhost dit toch wel doorheeft!

Maar dat is niet zo. De server scant wel bestanden, maar de truc is dat de plugins de code fragmenteren en uitvoeren middels bepaalde volgordes. Die volgorde kent alleen de plugin zelf waardoor de server die niet kan of zal uitvoeren om erachter te komen dat er ongewenste code in staat.

De code wordt naast de fragmentatie ook nog eens in een onleesbare taal geschreven die alleen uitgevoerd kan worden door de hack zelf.

Het resultaat is tevens niet te beoordelen als zijnde wel-of-niet gewenst aangezien php veel serverrechten heeft.

Alleen de meest opvallende en veelvoorkomende hacks worden gedetecteerd waarna ze weggeschreven worden als “suspected”.

Hacks hebben wel de gewoonte om de serverkracht uit te buiten, en alles op volle toeren te laten draaien. Wanneer de hoster daar achter komt, zullen ze je hostingpakket uit zetten totdat je het probleem opgelost hebt.

De hoster kan overigens niet verantwoordelijk gehouden worden voor hacks die in jouw website zitten. Je huurt te webruimte, en als je die niet goed beheert of om welke reden dan ook gehackt wordt, is het aan jou om dit op te lossen.

Aangezien dat ingewikkeld is, heb je hulp nodig of moet je het herstellen van je website laten uitvoeren door professionals.

We graven dieper in de plugin

We zijn even afgedwaald maar we graven dieper in de plugin om te zien waar die trojans en backdoors zitten. Kunnen we ze vinden?

Op zoek naar gefragmenteerde en gecodeerde code

Vaak worden serveropdrachten gecodeerd in Base64 en daarna uitgevoerd met Eval. Dat is het eerste waar we op zoeken.

We zien enkele regels code verschijnen (notepad++ Find in files).

Maar die lijnen code zien er onschuldig uit.

Opvallende bestanden

Een techniek die we toepassen wanneer we een gehackte website herstellen is door simpelweg te kijken naar opvallende bestanden.

Vreemde bestandsnamen of php bestanden die niet in bepaalde mappen (Zoals de css map) thuishoren verraden vaak de malware/hacks.

We sluiten een map uit met css, een map met afbeeldingen en een map met txt’s.

Maar niet zo vlug, de afbeeldingen worden ook wel eens uitvoerbaar gemaakt!! (Wij zien geen php extenties in de afbeeldingen en gaan dus verder)

Uitsluiten van bestanden

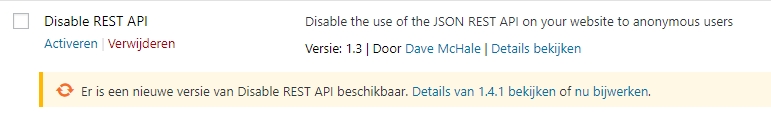

We hebben diverse bestanden uitgesloten, en besluiten de overige bestanden nog maar eens te scannen.

Het valt op dat 2 van de 12 antivirusdiensten met het aanpassen van de naam al niet meer doorheeft dat het om de eerder geteste malware gaat.

Kortom, ze stellen vast dat een plugin vals is en onthouden alleen de naam zonder de inhoud vaker te scannen.

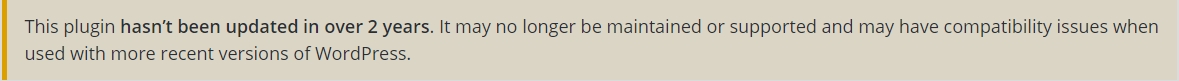

Dat is ook een van de redenen waarom hacks/virussen zo lang kunnen doorgaan, wanneer er kleine wijzigingen in code of volgorde-van-uitvoeren aangebracht worden, zijn ze onherkenbaar voor diverse antivirus diensten.

Een paar mappen diep

Veel hacks zitten een paar mappen diep, zodat ze minder snel gevonden worden. Ergens tussen de “images” de “uploads/2015/etc” of “includes/colors/etc”

In dit geval niet, de trojans hebben ze direct in de “core” bestanden van de beveiligingsplugin gezet.

Gevonden!

Uiteindelijk hebben we de hacks gevonden, de code was netjes geschreven.

Er is goed over nagedacht, er zijn meerdere alternatieve methodes ingezet om je website open te zetten voor de rest van de wereld (en vooral voor de hackers zelf).

De code tonen we uiteraard niet.

Conclusie

Nulled plugins bevatten nog steeds trojans. Bij deze soort van hacks is de code netjes weggewerkt met opmaak zodat hij niet te onderscheiden is van de reguliere code.

We doen binnenkort nog meer tests, zoals:

- Heeft de antivirus plugin door dat het zelf een hack/virus bevat?

- Kunnen andere antivirus plugins de hack vinden in deze plugin?

Blijf op de hoogte van de nieuwste berichte via Linked-in, of via onze nieuwspagina!

Side-note 1: hackers

En het mag duidelijk zijn dat hackers en hun criminele activiteiten niet gewaardeerd worden.

De romance van een hacker zoals je die in films ziet, is niet hoe het in de realiteit eraan toe gaat.

Een hacker is iemand die anderen benadeelt om zelf wat winst te maken.

Het frustreert de eigenaren van de website, het frustreert de webhosting en uiteindelijk kost het geld en tijd.

Side note 2: Illegale downloads

Tja, als je er zelf voor kiest om iets illegaal te downloaden.. ben je eigenlijk net als de hackers.

Je probeert je voordeel te doen met een plugin of thema zonder de maker ervan zijn verdiende geld te geven.

We hebben allemaal wel eens iets gedownload van internet toch?

Maar nu weet je in ieder geval wat je NIET illegaal van internet moet downloaden.

Ps: wij kopen software waar we mee werken netjes. Al is het maar om problemen te voorkomen 😉

Veiligheid boven alles!