10 manieren om WordPress veilig te houden

WordPress is als basis een redelijk veilig cms. Er worden geregeld updates gelanceerd waarbij de programmeurs achter WordPress samen werken met de community om beveiligingslekken op te sporen en op te lossen.

Nu is het aan jou om WordPress veilig te houden, als webdesigner of als eigenaar van de website heb je de verantwoordelijkheid diverse stappen te ondernemen en te onderhouden om hackers geen kans te geven.

Wij hebben een lijst samengesteld van 10 manieren hoe je WordPress veilig kunt houden.

-

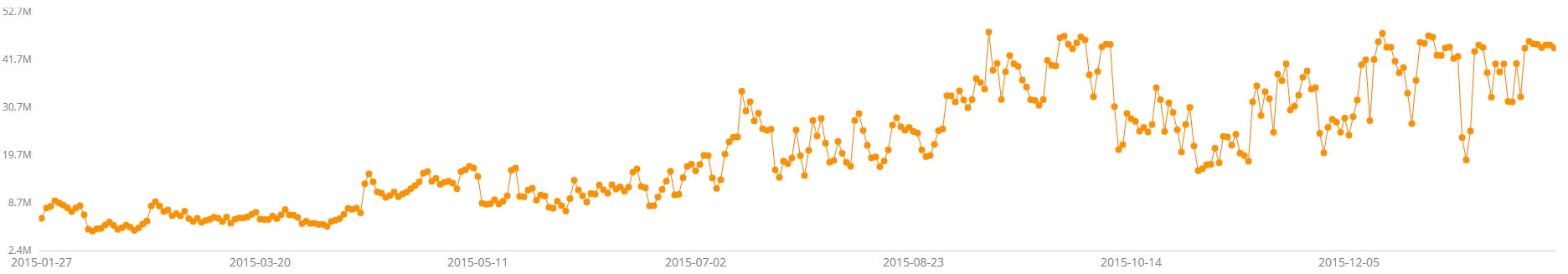

Update geregeld

Met geregeld doelen we minimaal op de updates van WordPress die te maken hebben met de beveiliging.

Security releases noemen ze dat.

In het changelog kun je zien welke aanpassingen gedaan zijn. Als het gaat om beveiligings issues kun je het beste updaten.

Bekijk de changelog hier. -

De wachtwoorden

WordPress vereist nu al een goed wachtwoord voordat je het kunt opslaan.

Maar nog kun je namen gebruiken zoals de domeinnaam of cijfers zoals 12345.

Doe dat niet!! Het is 1 van de eerste dingen die bij brute-force aanvallen worden geprobeerd. -

Maximaal 1 website per hosting pakket

Je kunt meerdere WordPress installaties op 1 hosting pakket zetten. Dit kan middels een MultiSite maar ook door mappen met WordPress te vullen en daar websites op te bouwen.

Maar vergeet niet dat 1 besmette WordPress website zo gemakkelijk over kan springen naar andere mappen met WordPress installaties.

Heel vaak worden bij een lek direct alle sites voorzien van hack bestanden. Dat bezorgt je veel werk en problemen. -

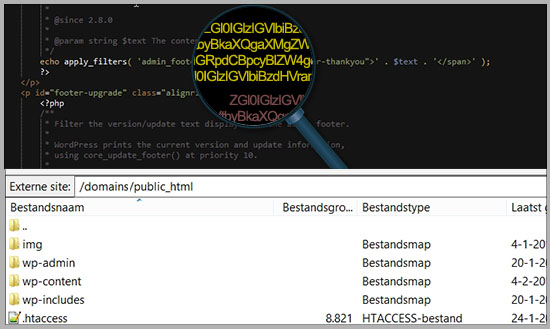

Pas je CMS aan

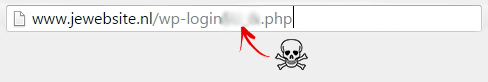

Elke standaard installatie van WordPress is hetzelfde. Dat weten hackers ook! Het admin is te vinden onder /wp-admin of op wp-login.php

En ook de author/administrator is meestal gemakkelijk te vinden.

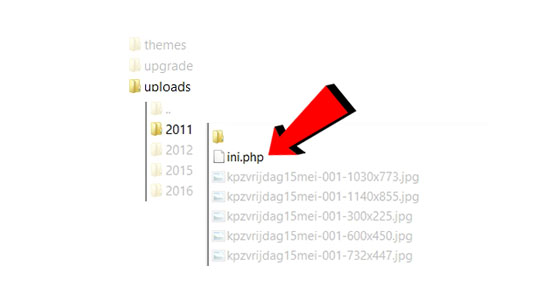

Tevens zijn de beschrijfbare uploads mappen evenals de theme en plugin mappen algemeen bekend.

Installeer niet zomaar elke plugin - Kijk eerst na of er recenties van een plugins zijn, hoeveel stemmen een plugin positief of negatief heeft.

Elke plugin is een nieuwe open deur voor hackers!

LESS IS MORE in dit geval. -

Backups

Als er wat gebeurt, ben je bijzonder blij als je een backup terug kunt zetten.

De backup bevat vaak nog niet de besmette bestanden en dit scheelt je veel herstellen.

Beveiligen na het terugzetten van een backup is nog altijd nodig! -

De schrijfrechten goed zetten

Als alle mappen open staan en zelfs beschrijfbaar zijn door anderen heb je een groot risico.

Zo moet de wp-config en de .htacces op CMOD 444 staan.

Het lezen en uitvoeren maar NIET schrijven zorgt ervoor dat veel hacks buiten de deur blijven of zich niet kunnen verspreiden. -

Toegang tot de server ontzeggen

Als je de server niet goed configureert, staat die toe dat alle mappen bekeken kunnen worden door iedereen. Door middel van de HACCESS (Linux), NGINX.conf of in het geval van een windows server de WEB.config te configureren kun je instellen dat diverse mappen niet door te lezen zijn door anderen. Zeer belangrijk aangezien hackers en bots anders je theme en plugin mappen door gaan bladeren naar mogelijke lekken.

-

Koop premium plugins en themas

Het illegaal downloaden van thema’s en plugins is erg makkelijk en lijkt goedkoper, maar uiteindelijk is het duurkoop aangezien de criminelen die deze aangekochte thema’s en plugins aanbieden met een backdoor of reclamescript waarmee ze je WordPress website op ieder willekeurig moment kunnen aanpassen of doorlinken naar hun eigen sites.

-

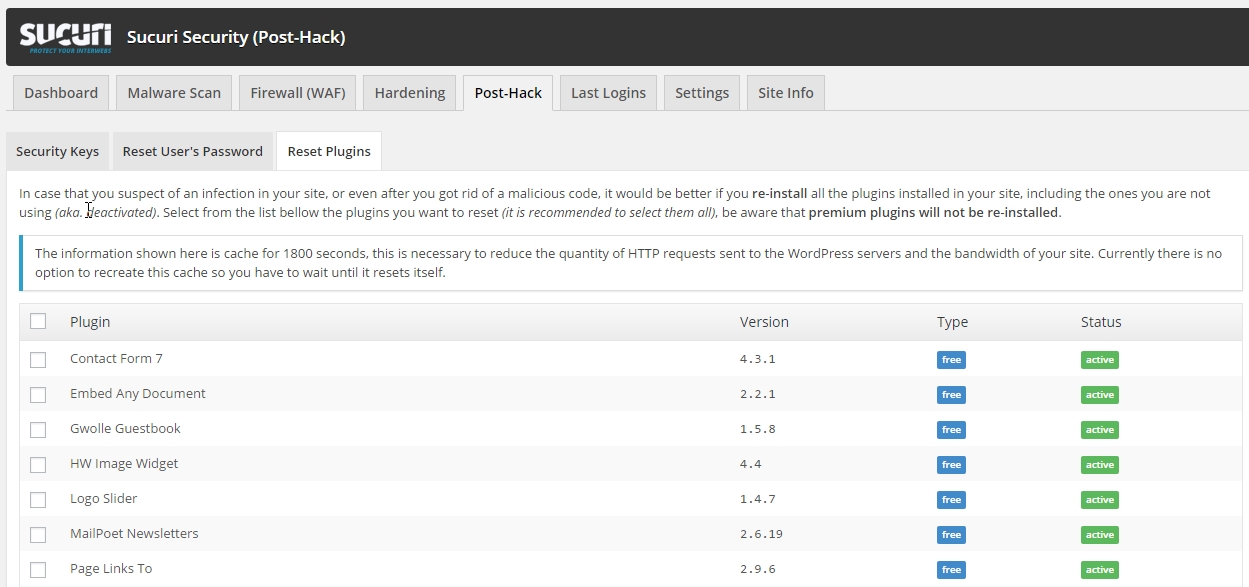

Een beveiligingsplugin gebruiken

Een beveiligingsplugin zorgt ervoor dat veel van de bovenstaande punten geregeld worden.

Een goede beveiligingsplugin voor WordPress zorgt bijvoorbeeld voor de meest belangrijke punten

* Dat je servermappen afgeschermd worden voor hackers

* Dat er log bestanden bijgehouden worden van je website

* Dat gebruikers die proberen in te breken op de blacklist komen

* Dat bestanden gecontroleerd worden op hacks

* Dat verdachte aanvragen en injecties worden geblokkeerd

* Dat de database geregeld gecontroleerd

* En nog 100+ functiesMaar let wel op, een beveiligingsplugin werkt preventief, en is geen oplossing als je WordPress al gehackt is.

Slot

Preventief kun je veel doen om het een stuk moeilijker te maken voor hackers en hackbots. De eerste punten uit onze top 10 kun je zelf doen, de overigen kun je over laten aan een goed ingestelde beveiligingsplugin.

Een oud Nederlands gezegde wat hier zeker voor spreekt: voorkomen is beter dan genezen

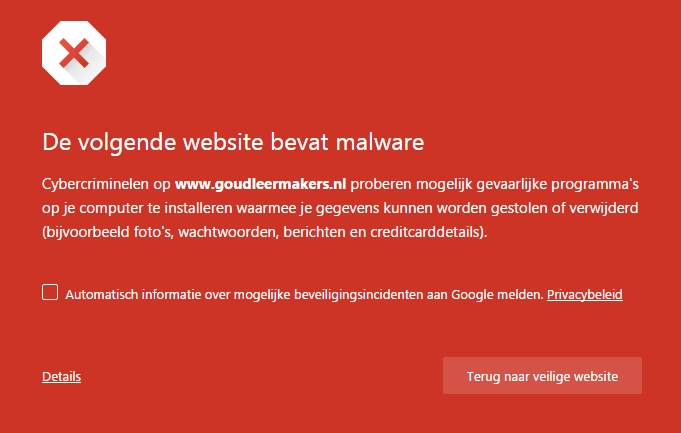

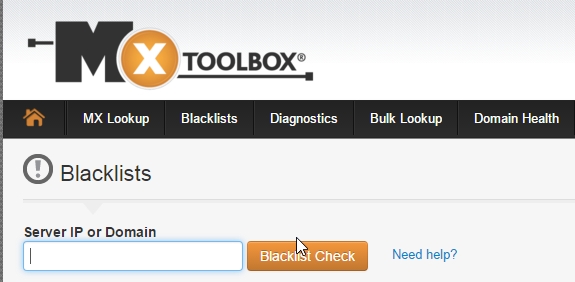

Wanneer je website helemaal vrij is van hacks kun je de “

Wanneer je website helemaal vrij is van hacks kun je de “ Het is belangrijk dat je bij een dienst zoals de “

Het is belangrijk dat je bij een dienst zoals de “