Hackers zijn heel creatief in het maken van scripts die niet worden herkend door de server, WordPress of plugins zoals WordFence & Ithemes security.

Een hackers schrijft zulke scripts om via jouw website reclame te kunnen maken voor zijn eigen website waar hij gesponsorde reclame toont of producten verkoopt.

Jouw website gebruiken om bezoekers te krijgen kan op diverse manieren, als je dit artikel verder leest, weet je direct waarom een beveiligingsplugin gebruiken om je website te scannen niet voldoende is om van een hack af te komen.

WordPress hack 1: de cookie methode

Door middel van een cookie zorgt het hackscript ervoor dat het slechts 1x per gebruiker actief geladen wordt. Door die eenmalige activatie ga je er als website eigenaar bij het testen vanuit dat de hack weg is, als het je überhaupt al de eerste keer opgevallen is. Het script zorgt er ook voor dat het alleen actief wordt wanneer een user agent aangegeven wordt. Kortom, de server die geen Chrome of mobiel is zal geen actief script tegen komen.

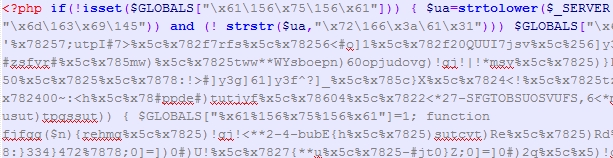

WordPress hack 2: de base64/eval methode

De code wordt geschreven in een gecodeerde php taal. Hierdoor merken diverse scanners niet welke functies er uitgevoerd worden in een php bestand. Het zijn cijfers en letters waardoor je de output van de code niet kunt gebruiken om de source op te sporen en aan te passen door middel van een reguliere search & replace.

WordPress hack 3: de admin methode

Als eigenaar van de website is de kans groot dat je ingelogd bent op het afmin panel van WordPress.

Hier houden hacks rekening mee, door zichzelf uit te schakelen wanneer een administrator aangemeld is. Zo werken de beveiligingsscanners dus ook minder effectief of zelfs helemaal niet.

WordPress hack 4: de iframe methode

Door het inzetten van 1 simpele regel code kan een dynamisch iframe geladen worden waar later elke pagina mee opgeroepen kan worden.

Doordat deze via javascript geladen wordt staat deze code niet op de plek waar hij een zichtbare output in de broncode krijgt.

En om het dan nog erger te maken wordt er vaak rekening gehouden met de host user waardoor niet elke browser de iframe toont.

Door middel van wat inline code wordt de iframe aan het zicht onttrokken.

WordPress hack 5: De Htaccess methode

Je zou hem gemakkelijk over het hoofd kunnen zien. In je root staat de Htaccess. Dit is een bestandje die de browser kan doorverwijzen naar andere pagina’s. De truc die vaak wordt gebruik is het doorverwijzen van enkel android toestellen naar een domein waar een bestandje draait die bij elk bezoek doorverwijst naar een andere website uit de lijst met malware sites. Op de pc zie je er niets van en wordt je niet doorgestuurd.

Naast deze 5 methodes die we net besproken hebben zijn er nog veel meer mogelijkheden die de servers toelaten om bezoekers om te leiden naar malafide websites. Voor de gewone programmeur zijn deze methodes onbekend en om die redenen kom je niet zomaar van een hack af.

Als beveiliger van WordPress websites heb ik een groot aantal trucs gezien en gaat er een belletje rinkelen als de reguliere opschoningstechnieken zoals grondig speuren + updaten + verwijderen + scannen niet oplevert.

Op zulke momenten worden de hi-tech trucs gecontroleerd.

Om jezelf wat slapeloze nachten te besparen en dagen research, kun je altijd contact opnemen met WPbeveiligen.

Met standaard garantie en mogelijkheden om de service van WPbeveiligen uit te breiden naar een garantie van 3, 6 of 12 maanden, ben jij zeker van een beveiligde website zonder dat je zelf alle kennis in huis moet hebben om preventief en actief de hackers en virusscripts tegen te houden.

Je zou toch verwachten dat een goede beveiliginsplugin alle php bestanden vindt met Base64 code. Of ben ik te optimistisch?

Het ligt eraan hoe de code verstopt, versleuteld is en of de beveiliging niet “aangepast” is.

Denk aan een reguliere inbreker, het eerste wat die doet is zorgen dat de camera’s niet registreren. Zo is dat ook het eerste wat een hacker kan doen.

Base64 heeft in enkele gevallen ook andere functies, die waar de code officieel voor ontwikkeld is. Een beveiligingsplugin kan die dus niet zomaar aangeven ter verwijdering of in quarantaine zetten.

Een mooi voorbeeld van een false positive is als je 2 beveiligingsplugins installeert. Dan gaan ze elkaar aangeven als mogelijk onveilig omdat ze beide scannen op base64 waardoor die code “search for base64” gezien wordt als mogelijke dreiging.