Iedere maand komen er 10-20 plugins bij die lek zijn. Lek in de zin dat hackers en hackscripts de plugin kunnen gebruiken om toegang te krijgen tot je server of tot WordPress.

Nog deze maand zijn Akismet, Jetpack, Ninja forms toegevoegd aan de officiele lijst van WPscan.

Interessant als je bedenkt dat Akismet ontwikkeld is om comment spam tegen te houden!

Dit betekent overigens niet dat deze plugins direct verwijderd moeten worden, ze worden ongetwijfeld ge-update door de ontwikkelaars.

Zorg er dus voor dat je een nieuwere versie hebt van de plugin.

Wat doe je ertegen?

Je kunt moeilijk elke dag in de plugin lijst kijken om te zien of de door jou gebruikte plugins misschien een lek hebben.

Enkele stappen die je kunt ondernemen

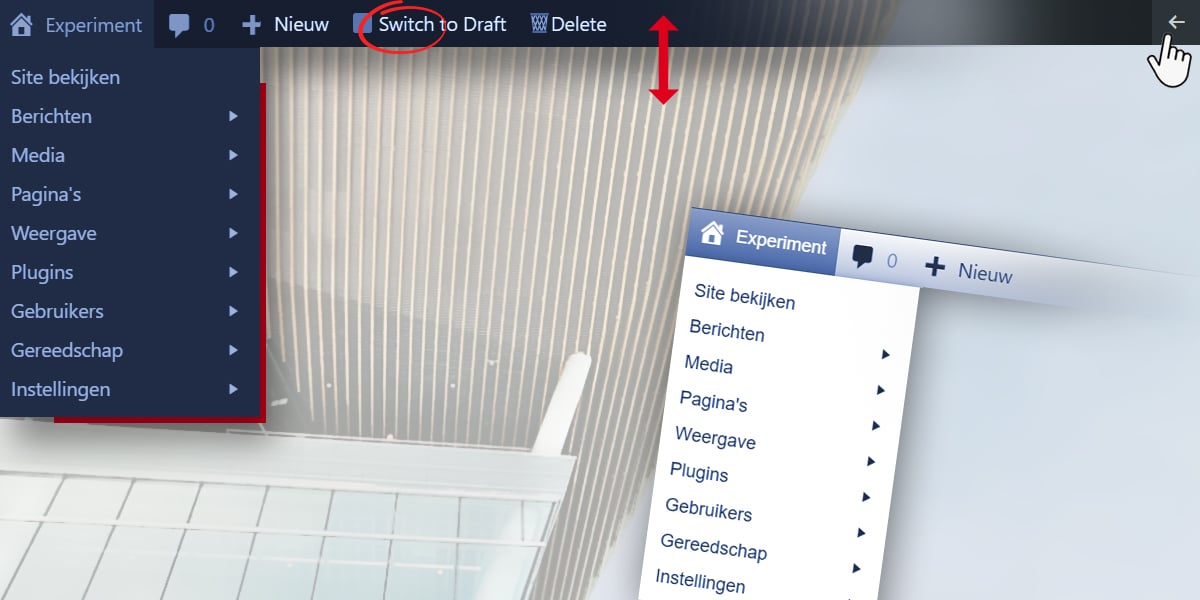

- Minimaliseer het aantal plugins dat je gebruikt

- Update de plugins

- Installeer een beveiligings plugin

Deze stappen moet je ondernemen voordat je website gehackt is.

Een plugin updaten via de WordPress updater zorgt er niet voor dat plugins die lek geweest zijn direct virus-vrij zijn.

Als je website al spam verstuurt door een lekke plugin

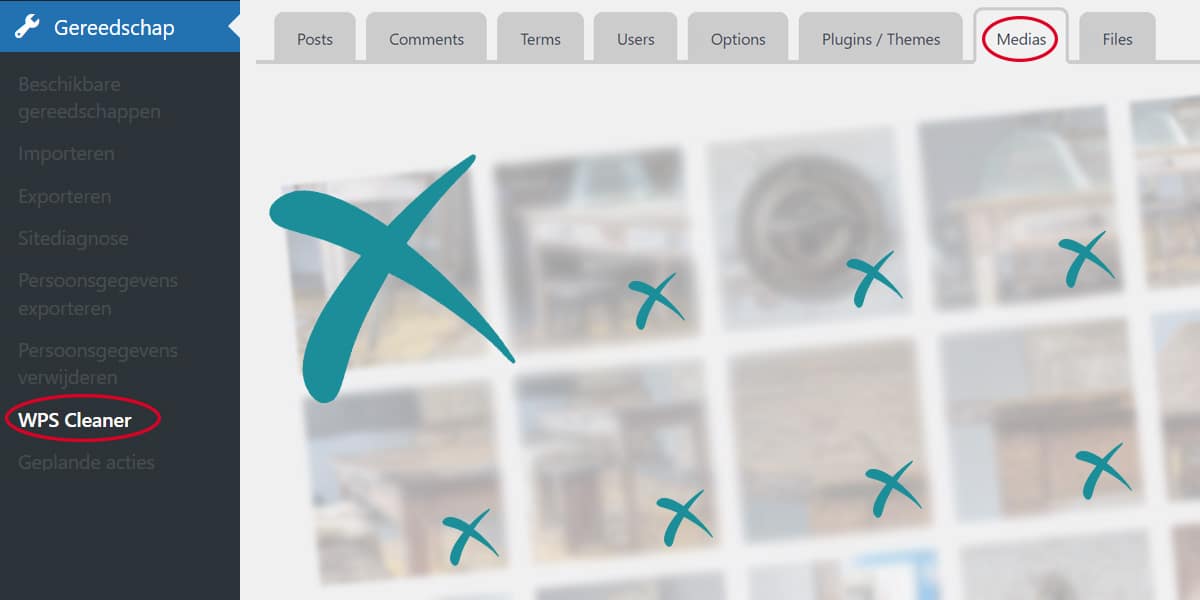

Dan kun je de gehele WordPress website op de server nakijken op spam bestanden. Dit wordt vaak op diverse plekken gezet.. als een virus.

Laat je WordPress website herstellen en beveiligen op als je vermoed dat je WordPress website gehackt is of spam verstuurt!

Iedere maand 20 lekken is niet overdreven. Ik heb me opgegeven bij Wpvulndb.com. Iedere dag krijg ik zo gemiddeld 2 tot 3 keer een bericht over kwetsbare plugins. Opvallend is het aantal plugins voor Woocommerce dat soms kwetsbaar is. Je moet maar een webshop hebben, en dan gehackt worden.

Ik heb meegemaakt dat een klant zijn webshop aanmeldde omdat hackers zijn betaalinformatie steeds wijzigde naar hun eigen gegevens.

Daar wordt je niet vrolijk van als webshop eigenaar, je klant heeft namelijk betaald dus je moet leveren..

Is nog een hele baan geweest om die hackers uit de website te krijgen en te houden, ze zaten er met een groepje bovenop om de inkomsten bij hun binnen te laten komen.

Het uitschakelen van de beveiliging, wissen van logboeken, neuzen in het admin en massaal backdoors plaatsen zorgde ervoor dat alle zeilen bij moesten om ze eruit te krijgen en te houden.

Achteraf bleek dat de hoster ook een zwakheid had, overhosting was zelfs nodig.

Overigens een zeer interessant leerproces aangezien je op zo’n moment oplossingen voor trucs moet verzinnen waar je bij 9/10 sites niet mee te maken krijgt.

Enkele innovaties die eruit voorgekomen zijn:

– Logboeken in een externe database zetten

– Meer controles op GET en POST requests op serverniveau

– Het onderscheid herkennen tussen werk van scripts en mensen

– Tracken van IP’s

Het veilig houden van een webshop lijkt zo vanzelfsprekend maar als de hackers eenmaal binnen zijn via een lekke plugin is het hek van de dam, ze zien dan de inkomsten die jij krijgt bij hun op de bankrekening komen en daar worden ze behoorlijk fanatiek van .

Nu ik eraan denk, 1 van de leermomenten waren ook de overnames van sessies en het blokkeren/verwijderen van admin’s zodat je er niet zo 1-2-3 weer in kon.

Natuurlijk kon ik met database toegang gewoon een nieuw account injecteren, maar als een scriptje dat er elke keer uitgooit moet je snel werken om binnen een sessietijd hun werk ongedaan te maken.

[…] Vaak is alleen het bestand wat spam of gegevens verstuurd is weg. Het lek is er nog, dit kan een oude versie van WordPress zijn, een thema of een plugin. […]

is dat niet overdreven? iedere maand 20 plugins lek?