Een hacker codeert zijn php scripts zodat de server het niet snel zal herkennen als virus.

De server zal elk bestand namelijk niet 10x decoderen om het te lezen.

Maar zo’n bestand kan wel uitgevoerd worden op aanvraag, en dat is wat een hackscript doet.

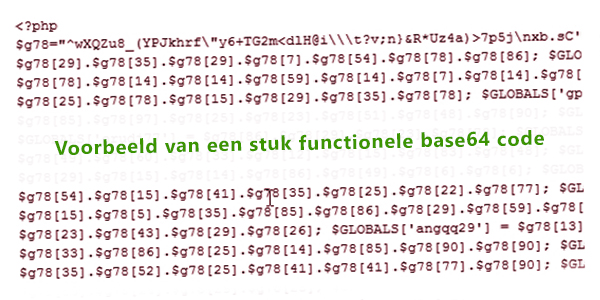

Een stuk base64 code decoderen

Als je die hele soep van code ziet, weet je misschien niet waar je moet beginnen.

Maar er zit wel logica in. De code begint vaak met een eval(“”) waarbij het de code binnen de “” wil uitvoeren. Die code kun je in een decoder zetten.

Vaak zetten ze de code nog in een variabele die uitgevoerd moet worden via een gedecodeerde variabele zodat het eigenlijk niet te doen is om dat zelf te gaan ontrafelen. En dat is nu net de bedoeling van de scriptschrijvers.

Wat staat er nu meestal achter “die verstopte code”?

In veel gevallen is het een link naar een productpagina van de hacker of zijn klant. Of een script dat e-mails (spam) verstuurt naar e-mailadressen.

Maar soms heb je te maken met een geavanceerder hackscript, dan worden niet alleen die simpele handelingen uitgevoerd maar worden ook je database gegevens doorgesluisd of ontstaat er een nieuwe gebruiker in de database zodat het hackscript er later weer in kan komen als je het gerepareerd hebt.

Of een script kopieert zichzelf even naar elke map die je server bevat.

Dit zijn dingen die je meestal niet wilt weten, en het beste is om niet in de huid te kruipen van een scriptschrijver maar het te verwijderen en je WordPress deels te vernieuwen zodat je zeker bent dat al zijn codes en bestanden van je server zijn.

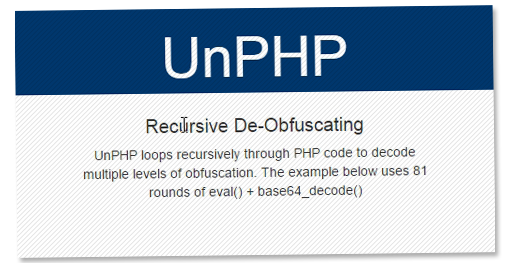

De base64 code is 3-10x gecodeerd.. wat nu?

De bestanden zijn vaan 1-5x gecodeerd. Dit betekend dat je een tijd bezig bent om ze te decoderen.

Gelukkig is er een website die dit proces voor je doet, UnPHP maakt een virtuele ruime en pakt daar de gecodeerde php uit.

Tot wel 81x in een loop wanneer dit nodig is!!

Drie vragen. Hoe vind je de php bestanden die base64 code bevatten? Gebruiken plugins ook weleens deze code. Waarvoor dient deze code eigenlijk?

Antwoord op vraag 1: Door een zoekopdracht met bijvoorbeeld Notepad++ te doen. “find in files” en dan op de noemer base64. Soms staat het in de database, dan zoek je met bijvoorbeeld PHPmyADMIN.

Het gaat ook wel een samen met eval.

Antwoord op vraag 2: Plugins gebruiken de code wel eens om licenties en de functies daarvan te “verstoppen”. Of als ze hun code niet zomaar met de rest van de wereld willen delen. Al is het uiteindelijk allemaal de-codeerbaar.

Tevens kun je zelfs afbeeldingen om laten zetten in base64. Daardoor heb je geen losse afbeelding meer die ingeladen moet worden maar gewoon een reeks code. Dit laatste komt overigens echter niet vaak voor op dit moment.

Antwoord op vraag 3: Te gebruiken om code te verbergen, on-scanbaar te maken voor serverscanners, om code langer geheim te houden.

is base64 nu een code die de hackers hebben verzonnen of is die universeel want het lijkt net alsof de code er niet hoort te zijn maar waarom leest de server die code dan? kunnen ze dat niet uitzetten?

zucht en nu zou ik het kunnen lezen of ontcijferen? ik heb hier code staan die kan niemand ontcijferen ik ben al 2 uur bezig